Los 7 principales riesgos de Bring Your Own Device (BYOD)

El uso de dispositivos móviles por parte de los trabajadores es tan omnipresente como los propios smartphones. Las fronteras se difuminan a medida que los empleados saltan de su Instagram a los archivos compartidos de la empresa en sus dispositivos personales. Una encuesta reciente encargada por Samsung a Oxford Economics (requiere registro para descargarla) reveló que casi el 80% de los empresarios consideran que sus empleados no podrían realizar su trabajo sin ellos. Las empresas confían en ellos para llegar a sus empleados durante y después del horario laboral. Los empleados confían en ellos para mantenerse conectados a su correo electrónico y a otras aplicaciones críticas de la línea de negocio.

El auge del BYOD

Los avances en la tecnología y los costes percibidos de proporcionar a su plantilla dispositivos seguros han hecho del BYOD una propuesta atractiva para los empresarios. A los trabajadores les gusta el hecho de tener que llevar un solo dispositivo y la comodidad de gestionar sus objetos personales y de trabajo en un solo lugar.

En el Informe de referencia sobre la gestión inteligente de la información de 2019, los encuestados indicaron que:

- Más del 60% de los empleados utilizan aplicaciones personales para compartir archivos y/o dispositivos personales para acceder y compartir información de la empresa... todavía

- Más de la mitad de las empresas (52%) desaconsejan o prohíben el uso de dispositivos personales.

¿Cuál es la solución? Permitir que los empleados lleven sus propios dispositivos ha demostrado en varios estudios que mejora la moral y la productividad de los trabajadores. ¿Por qué no querrían las empresas continuar con una política que es popular y rentable? Aunque hay pros y contras en la práctica del BYOD, sabemos que es una práctica que está aquí para quedarse. Sin embargo, las organizaciones que adoptan prácticas BYOD deberían al menos ser conscientes de los riesgos más destacados.

Los 7 principales riesgos del BYOD

Los riesgos de BYOD se hacen más evidentes tras considerar el impacto de tener tantos puntos de entrada diferentes en los sistemas de la empresa. ¿Qué ocurre cuando los empleados no descargan los parches de seguridad críticos o utilizan redes no seguras para transferir archivos importantes? ¿Hasta qué punto está preparada su empresa para hacer frente a los siguientes riesgos?

Oportunidades para el robo de datos

Las políticas BYOD facilitan el contacto con sus empleados. Pero, ¿y si están en el aeropuerto y envían un archivo a través de una red Wi-Fi no segura? Piense en los riesgos de exponer esta información a piratas informáticos que buscan acceso a sistemas críticos de la empresa, algo especialmente frecuente en los aeropuertos. Los hackers encontrarán oportunidades para robar datos y la práctica del BYOD puede ser un entorno ideal para ello.

Infiltración de malware

Sus empleados utilizan sus dispositivos para descargar todo tipo de información y puede que no tengan cuidado a la hora de separar y proteger los datos valiosos de la empresa de todo lo demás. ¿Qué ocurre si descargan sin querer un juego para móvil con malware o virus ocultos? Podrían acabar pasándolo directamente a la red de su empresa la próxima vez que se conecten.

Posibles problemas jurídicos

La reputación de una organización puede verse gravemente dañada si una brecha de seguridad a través del dispositivo de un empleado conduce a una filtración de información crucial sobre sus clientes o socios comerciales. Eso significa enfrentarse posiblemente a litigios de diferentes partes.

Su empresa tendría entonces que desembolsar capital para intentar defenderse de los desafíos legales. Por no hablar de las posibles sanciones legales de las autoridades locales, estatales o federales si dictaminan que su empresa no tomó suficientes precauciones para mantener seguro el dispositivo.

Pérdida o robo del dispositivo

Que un empleado pierda un dispositivo o se lo roben puede pasar de ser un gran inconveniente a un desastre para toda la empresa si no ha seguido los protocolos de seguridad recomendados por la empresa. ¿Y si no tenían una contraseña segura para iniciar sesión en los sistemas de la empresa? ¿Hicieron que las contraseñas fueran fáciles de encontrar almacenándolas en algún lugar de su dispositivo?

Incluso si el trabajador hizo todo correctamente, los piratas informáticos tienen ahora acceso a tecnología más sofisticada. Alguien con suficiente determinación y habilidad puede descifrar una contraseña segura o un identificador de huella dactilar.

Mala gestión de los móviles

Los empleados pueden abandonar su empresa por cualquier motivo. ¿Cómo puede estar seguro de que los antiguos empleados ya no tienen acceso móvil a las aplicaciones de la empresa cuando se marchan? ¿Sería fácil para ellos o para alguien con acceso a su dispositivo volver a entrar en una aplicación o sistema? ¿Sería usted capaz de rastrear el dispositivo como fuente de una brecha de seguridad?

Falta de formación de los empleados

Muchas violaciones de la seguridad se deben a errores cometidos por los empleados. Es posible que no entiendan del todo los requisitos de la empresa cuando se trata de proteger su dispositivo. ¿Exige a sus trabajadores que asistan a sesiones informativas prácticas o se limita a firmar un documento en el que declaran que entienden las políticas de la empresa? Una formación inadecuada puede llevar a los empleados a cometer errores que comprometan la seguridad de los sistemas de su empresa.

TI en la sombra

También existe una creciente preocupación por la TI en la sombra, en la que la tecnología de la información se gestiona fuera (y sin el conocimiento) del departamento de TI de la empresa. Un estudio de Avanade señala que "un tercio de las compras de tecnología en una empresa las realizan personas que no dependen del CIO". Los empleados que traen productos de consumo abren un abanico de problemas para una empresa. De hecho, el 96% de los estadounidenses encuestados considera que la negligencia de los empleados, como utilizar productos de baja seguridad o soportes de almacenamiento extraíbles infectados, contribuye a la filtración de datos.

Proteger su empresa

No tiene por qué dejar que su empresa corra riesgos debido a una política BYOD poco estricta. Seguir las siguientes recomendaciones puede ayudar mucho a evitar que los dispositivos de los empleados se conviertan en armas para cometer ciberataques contra su empresa.

- Piense detenidamente y ponga a prueba su política BYOD antes de implantarla en toda la empresa

- Realice un inventario de todos los dispositivos de los empleados que acceden a su red

- Realice auditorías periódicas de su política BYOD

Considere cuidadosamente la compensación de una política BYOD frente a la seguridad de su empresa. Es mejor estar preparado que dejar los datos empresariales expuestos a amenazas internas y externas.

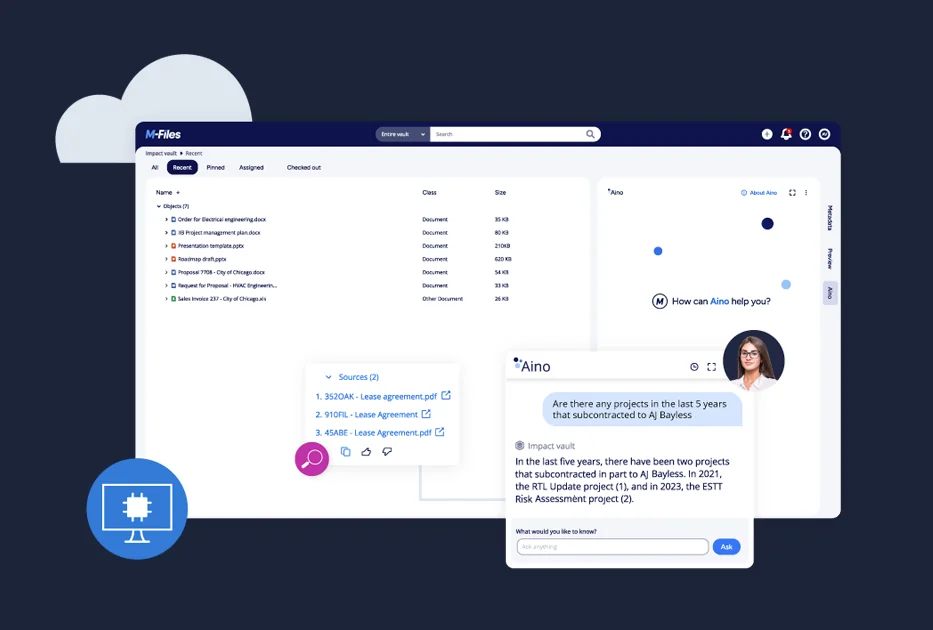

M-Files proporciona una aplicación móvil con múltiples niveles de seguridad y sólidas funciones de permisos de acceso y de usuario para ayudar a disipar algunos de los temores que podría suscitar el BYOD.